Confronto protocolli VPN: PPTP, L2TP, OpenVPN, SSTP, IKEv2

Anche se sta diventando sempre più chiaro che la maggior parte delle tecnologie di crittografia dei VPN è certificata dalla National Institute of Standards and Technology, le nuove rivelazioni di Edward Snowden mostrano che l'NSA ha lavorato anni per decifrare e bloccare queste tecnologie, è questo è incredibile. Questo ha fatto sorgere una domanda: “Queste tecnologie VPN sono realmente sicure?" Per trovare una risposta, abbiamo deciso di scrivere questo articolo.

Inizieremo con l'illustrare le differenze chiave tra i protocolli VPN e gli effetti che hanno sulle azioni degli utenti, prima di addentrarci nel concetto principale della crittografia e di dare un'occhiata a come l'attacco dell'NSA alla crittografia vada ad incidere sui milioni di utenti VPN in tutto il mondo.

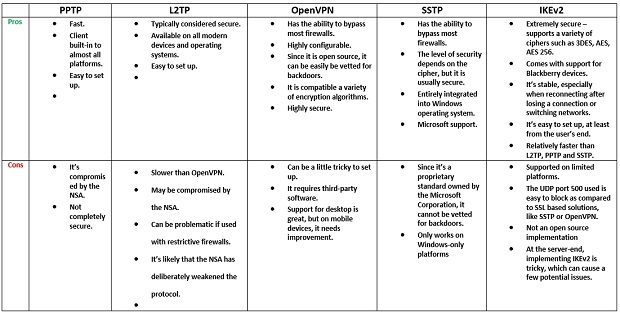

PPTP

Sviluppato da un consorzio fondato dalla Microsoft Corporation, il Point-to-Point Tunneling crea una Virtual Private Network su reti dial-up ed è stato il protocollo più usato dai VPN sin dal loro arrivo. Il primo protocollo VPN ad essere supportato da Windows è stato il PPTP ed esso fornisce sicurezza affidandosi a una grande varietà di metodi di autenticazione, come MS_CHAP v2, il più usato solitamente.

Ogni dispositivo o piattaforma in grado di supportare i VPN ha un PPTP a disposizione come standard, e dato che il suo set-up è piuttosto semplice, esso rimane una delle scelte più comuni per i provider VPN e per le attività. Inoltre, il suo sviluppo richiede basse prestazioni del computer, rendendolo uno dei protocolli più veloci al giorno d'oggi.

Tuttavia, anche se si avvale solitamente di una crittografia a 128-bit, sono presenti delle falle nella sicurezza e delle vulnerabilità, con la possibilità di avere una rivelazione della MS-CHAP v2 Authentication. Si tratta della peggiore delle ipotesi. Per questo, i PPTP possono essere crackati in un paio di giorni. Anche se le lacune di sicurezza sono state sistemate da Microsoft, il gigante tecnologico raccomanda di usare, per i VPN, protocolli SSTP o L2TP.

Con i PPTP così incerti, non c'è da sorprendersi se la decifrazione della crittografia PPTP è qualcosa di comune per l'NSA. Inoltre, quello che preoccupa ancora di più, è che l'NSA stava (o sta ancora) decifrando grosse quantità di dati, criptati con PPTPT, in tempi in cui i protocolli di questo tipo erano considerati sicuri dagli esperti.

Pro

- Veloce.

- Client integrato per la maggior parte delle piattaforme.

- Facile da impostare.

Contro

- Compromesso dall'NSA.

- Sicurezza incompleta.

L2TP e L2TP/IPsec

Layer 2 Tunnel Protocol, a differenza di altri protocolli VPN, non fornisce alcun tipo di crittografia o di privacy per il traffico che passa da esso. Per questo è solitamente abbinato ad una serie di protocolli conosciuti come IPsec, al fine di fornire un livello di crittografia prima di trasmettere i dati, fornendo sicurezza e privacy. Tutti i moderni dispositivi e i sistemi operativi compatibili con i VPN contengono delle integrazioni per L2TP/IPsec. L'impostazione è facile quanto quella dei PPTP, ma ci possono essere dei problemi, visto che il protocollo utilizza la porta UDP port 500, un obiettivo dei blocchi dei firewall NTA. Inoltre, si potrebbe essere costretti ad usare il port forwarding con un firewall.

Non ci sono delle vulnerabilità rilevanti per quanto riguarda la crittografia IPsec, e può essere considerata ancora sicura se completata nel modo giusto. Nonostante ciò, Edward Snowden e le sue notizie dicono che anch'essa potrebbe essere compromessa dall'NSA. John Gilmore, il fondatore e lo specialista della sicurezza alla Electric Frontier Foundation, dichiara che il protocollo potrebbe essere indebolito dall'NSA. In più, visto che il protocollo LT29/IPsec incapsula i dati due volte, non è efficiente come le soluzioni con base SSL ed è un po' più lento di altri protocolli VPN.

Pro

- Considerato abbastanza sicuro.

- Disponibile per tutti i dispositivi moderni e sistemi operativi.

- Facile da impostare.

Contro

- Più lento di altri OpenVPN.

- Può essere stato compromesso dall'NSA.

- Può essere problematico se si usano dei firewall molto selettivi.

- Probabilmente l'NSA ha intenzionalmente indebolito il protocollo.

OpenVPN

Si tratta di una tecnologia relativamente nuova, open source. Gli OpenVPN usano i protocolli SSLv3/TLSv1 e le librerie OpenSSL insieme con combinazioni di altre tecnologie, al fine di proporre una soluzione VPN affidabile e robusta. Il protocollo può essere configurato in numerosi suoi aspetti e da il suo meglio con una porta UDP, tuttavia, può essere configurato al volo su qualsiasi altra porta, e questo rende molto difficile il suo blocco da parte di Google e altri simili servizi.

Un altro ottimo vantaggio di questo protocollo è che la sua libreria OpenSSL supporta un buon numero di algoritmi di crittografia, come 3DES, AES, Camellia, Blowfish, CAST-128 e altro, anche se i provider VPN si affidano per lo più a Blowfish o AES. Gli OpenVPN presentano una crittografia integrata 128-bit Blowfish. Solitamente è considerata sicura, ma ha delle debolezze.

Quando si parla di crittografia, la AES è la nuova tecnologia disponibile ed è considerata uno 'standard a livello globale'. Questo perché non si conoscono delle debolezze e per questo è stata adottata dal governo USA e dalle agenzie per rendere 'sicuri' i propri dati. Permette di gestire file di grosse dimensioni in maniera più semplice rispetto alla Blowfish, grazie alle dimensioni dei blocchi, di 128-bit, rispetto ai 64-bit della Blowfish. Nonostante ciò, entrambe sono certificate come NIST e anche se non viene considerato un problema, ci possono essere delle difficoltà con questo aspetto. Le analizzeremo in seguito.

Per prima cosa, la velocità delle prestazioni del protocollo OpenVPN dipendono dal livello di crittografia usato, ma solitamente è più veloce dell'IPsec. Anche se l'OpenVPN è diventato lo standard delle connessioni VPN per la maggior parte dei servizi VPN, non è supportato da tutte le piattaforme. Tuttavia, è supportato dalla maggior parte dei software di parti terze, comprese Android e iOS.

Parlando delle impostazioni, diventa un po' complesso rispetto a L2TP/IPsec e PPTP, in particolare quando viene usato un software OpenVPN generico. Non solo dovrete scaricare e installare il client, ma saranno necessarie dei file di configurazioni aggiuntive. Molti provider VPN hanno a che fare con questo problema di configurazione per proporre dei client VPN personalizzati.

In ogni caso, prendendo in considerazione tutti i fattori e le informazioni proposte da Edward Snowden, non sembra che l'OpenVPN sia stato indebolito o compromesso dall'NSA. Inoltre, viene considerato immune agli attacchi NSA per l'utilizzo peculiare dello scambio di chiavi. Senza dubbio, nessuno è in grado di conoscere a pieno le capacità dell'NSA, tuttavia, la matematica e le prove indicano che gli OpenVPN, combinati con cifrari forti, sono i soli protocolli VPN che possono essere considerato sicuri.

Pro

- Ha la possibilità di superare la maggior parte dei firewall.

- Altamente configurabili.

- Open source, quindi può essere facilmente ispezionati da backdoors.

- Compatibile con molti algoritmi.

- Molto sicuro.

Contro

- Un po' difficili da impostare.

- Richiedono software di parti terze.

- Ottimo supporto per desktop, ma c'è bisogno di migliorie per i dispositivi mobili.

SSTP

Introdotti dalla Microsoft Corporation su Windows Vista Service Package 1, i Secure Socket Tunneling sono disponibili per SEIL, Linux e RouterOS, tuttavia, si tratta principalmente di un prodotto dedicato a Windows. Utilizza SSL v3, quindi fornisce dei vantaggi simili all'OpenVPN, come ad esempio l'abilità di prevenire problemi a livello di firewall NAT. Gli SSTP sono dei protocolli VPN sicuri e facili da usare, in particolare perché sono integrati con Windows.

Tuttavia, si tratta di un prodotto di proprietà Microsoft. Il colosso informatico ha una storia di cooperazione con l'NSA, e ci sono delle voci che parlano di backdoor integrate in Windows e questo non permette di avere tutta la fiducia che danno altri standard.

Pro

- Ha la possibilità di superare la maggior parte dei firewall.

- Il livello di sicurezza dipende dal cifrario, ma solitamente è sicuro.

- Completamente integrato con il sistema operativo Windows.

- Supporto Microsoft.

Contro

- Vista l'appartenenza alla Microsoft Corporation, non può essere ispezionato con backdoor.

- Funziona solo su piattaforme Windows

IKEv2

Si tratta di un protocollo IPsec-based tunneling. Internet Key Exchange Version 2 è stato sviluppato da Cisco e Microsoft, posto all'interno della settima versione di Windows e quelle successive. Viene presentato con delle aggiunte open source per Linux e altre varie piattaforme, inoltre supporta i dispositivi Blackberry.

Indicato come una connessione VPN dalla Microsoft Corporation, funziona bene nel ripristinare la connessione VPN in maniera automatica quando una connessione internet viene persa temporaneamente. Gli utenti dei dispositivi mobili possono trarre beneficio dai IKEv2 grazie ai protocolli Mobility e Multi-homing offerti, i quali rendono molto semplice lo scambio di rete. In aggiunta, è un ottimo protocollo per dispositivi Blackberry: IKEv2 è tra i pochi protocolli VPN che supporta dispositivi Blackberry. Anche se IKEv2 è disponibile per meno piattaforme rispetto a IPsec, è considerato ugualmente valido in termini di stabilità, sicurezza e performance.

Pro

- Molto sicuro, supporta numerosi cifrari come 3DES, AES, AES 256.

- Presenta supporto per dispositivi Blackberry.

- Molto stabile, specialmente se si effettua la riconnette dopo aver perso la connessione o dopo aver cambiato la rete.

- Facile da impostare, almeno da parte dell'utente.

- Relativamente più veloce di L2TP, PPTP e SSTP.

Contro

- Supporta un numero limitato di piattaforme.

- La porta UDP port 500 usata è facile da bloccare rispetto alle soluzioni con base SSL, come SSTP o OpenVPN.

- Non sono presenti aggiunte open source

- A livello di server, migliorare l'IKEv2 è difficile e possono insorgere delle problematiche.

Tematiche

Per capire la crittografia si devono apprendere dei concetti chiave, i quali verranno illustrati in seguito.

Lunghezza della chiave di crittografia

Per capire, in maniera cruda, quanto tempo è necessario per riuscire a decifrare un livello di crittografia e il suo cifrario si deve fare riferimento alla lunghezza della sua chiave. Questo valore rappresenta il numero di 0 e 1 che sono usati nel cifrario. Allo stesso modo, una ricerca di chiave (o metodo a forza bruta) è la forma di attacco più frontale e diretto ad un cifrario. Con questo metodo si provano tutte le combinazioni possibili fino a che non si individua quella esatta. In termini di lunghezza di chiave, il livello di crittografia dei VPN si aggira intorno a 128-bit e 256-bit. I livelli più elevati sono usati per autenticazioni, ma davvero una crittografia a 256- bit è migliore idi una a 128-bit?

Per scoprire la risposta, usiamo un po' di numeri:

- Per codificare una chiave 128-bit sono necessarie 3.4x10(38) operazioni.

- Per codificare una chiave 256-bit è necessario un potere di elaborazione 2(128) volte superiore di quello del 128-bit.

- Un attacco a forza bruta su un cifrario a 256-bit richiede 3.31 x 10(65) operazioni, un valore simile a quello di tutti gli atomi dell'universo.

- Fujitsu K, il super-computer più veloce del 2011, ha una velocità Rmax che arriva a 10.51 petaflops. Considerando questi valori, ci vorrebbero circa 1 miliardo di anni per riuscire a decifrare una chiave 128-bit AES tramite il metodo a forza bruta.

- NUDT Tianhe-2, il super-computer più veloce del 2013, ha una velocità Rmax che arriva a 33.86 petaflops. Si tratta di una velocità quasi 3 volte superiore al Fujitsu K, quindi dovrebbe impiegarci circa un terzo di miliardo di anni per decifrare una chiave 128-bit AES con la forza bruta.

Fino alle nuove rivelazioni di Edward Snowden, si pensava che la crittografia 128-bit fosse indecifrabile e sarebbe rimasta tale per centinaia di anni. Tuttavia, considerando le risorse che l'NSA ha a disposizione, molti esperti e amministratori in tutto il mondo hanno deciso di aumentare la lunghezza delle chiavi. Va detto che il governo USA utilizza una crittografia 256-bit per proteggere i propri dati sensibili (la 128-bit è usata come crittografia nelle operazioni di tutti i giorni). Nonostante ciò, il metodo AES usato può portare a delle problematiche.

Cifrari

I cifrari sono degli algoritmi matematici che sono usati nella crittografia come algoritmi deboli, sono vulnerabili agli hacker e possono essere decifrati compromettendo tutto il livello di crittografia. Blowfish e AES sono i cifrari più comunemente usati o che è più facile incontrare con l'utilizzo di VPN. In più, viene usato l'RSA per la crittografia e per decifrare le chiavi dei cifrari, mentre SHA-1 e SHA-2 sono usati per autenticare i dati come funzione hash.

Tuttavia, al giorno d'oggi, l'AES è considerato il cifrario più scuro per VPN, infatti è usato dal governo degli USA. In questo modo il cifrario ha raggiunto alti livelli di popolarità e di fiducia. In ogni caso, ci sono buone ragioni per credere che questa fiducia sia mal riposta.

NIST

SHA-1, SHA-2, RSA e AES sono stati tutti certificati o sviluppati dal United States National Institute of Standards and Technology (NIST), un ente strettamente collegato con l'NSA per lo sviluppo dei suoi cifrari. Ora che sappiamo dello sforzo costante messo in atto dall'NSA per avere delle backdoor deboli nelle crittografie standard, c'è da farsi delle domande anche sull'integrità degli algoritmi NIST.

Anche se il NIST ha sempre negato ogni cosa (ad esempio l'indebolimento volontario degli standard di crittografia) e ha invitato il pubblico dare un'occhiata agli standard di crittografia in arrivo, l'NSA è stata accusata dal New York Times di circuire il NIST per quanto riguarda i suoi standard di crittografia, impedendo il processo pubblico di sviluppo o introducendo delle backdoor invisibili per indebolire gli algoritmi.

Il 17 settembre 013, il tutto è stato spinto ancora oltre, quando ai clienti è stato detto privatamente, da parte della RSA Security, di smettere di usare dei particolari algoritmi di crittografia: erano stati manipolati intenzionalmente dall'NSA.

Inoltre, uno standard di crittografia del NIST, Dual EC DRBG, è probabilmente insicuro da anni. Il tutto è stato notato dall'University of Technology in Netherlands nel 2006. Tuttavia, nonostante questi eventi, le industrie hanno continuato ad affidarsi al NIST, forse perché aderire agli standard NIST è un requisito per ottenere dei contratti con il governo USA.

Considerando che gli standard del NIST sono tali in tutto il mondo, in tutte le aree del business e dell'industria, a livello di privacy, compresa l'industria VPN, tutto questo è abbastanza preoccupante. Visto che in molti di affidano a questi standard, gli esperti della privacy, gli esperti nel campo della crittografia hanno deciso di non affrontare il problema. La sola compagnia a far fronte alle problematiche è stata la Silent Circle, la quale ha deciso di chiudere il suo server Silent Mail piuttosto che fosse compromesso dall'NSA e ha annunciato il suo addio agli standard NIST nel novembre 2013.

Grazie all'attenzione data al problema, un piccolo ma innovativo provider VPN, LiquidVPN, ha iniziato a provare e a sperimentare dei cifrari non-NIST. Tuttavia, si tratta del solo provider VPN secondo quelle che sono le nostre conoscenze. In tutti gli altri casi, ci si deve affidare a una crittografia 256-bit AES, attualmente la migliore crittografia standard disponibile.

Attacchi NSA alla chiave di crittografia RSA

Una delle nuove rivelazioni di Edward Snowden indica la presenza di un programma chiamato in codice ‘Cheesy Name’, il quale è stato creato per identificare le chiavi di crittografia, chiamate 'certificati' che potrebbero essere a rischio di essere crackate dai super-computer GCHQ. Tutto questo indica che questi certificati, solitamente protetti con crittografia 1024-bit, sono più deboli di quello che pensiamo e possono essere decifrati in maniera relativamente semplice, più velocemente di quello che credono GHCQ e NSA. Una volta decifrati i certificati, tutti gli scambi passati e futuri sono compromessi, usando una chiave privata per decifrare tutti i dati.

Di conseguenza, molte forme di crittografia che si basano su chiavi deboli e certificati devono essere considerate compromesse, comprese TLS e SSL. Questo avrebbe un effetto notevole sul traffico HTTPS. Tuttavia, ci sono delle buone notizie. Gli OpenVPN, che usano dei cambi di chiave temporanei, non dovrebbero essere soggetti a questi problemi. Perché? Perché viene generata una nuova chiave per ogni scambio, e in questo modo non viene dato ai certificati di alcun livello di fiducia.

Anche se qualcuno dovesse ottenere il certificato della chiave privata, decifrare la comunicazione non sarebbe comunque possibile. Con un MitM sarebbe possibile attaccare una connessione OpenVPN, tuttavia, dovrebbe essere attaccata in maniera specifica e la chiave privata dovrebbe essere compromessa. Da quando è stata resa nota la notizia che GHCQ e NSA sono in grado di crackare crittografie da 1024-bit, e pochi provider VPN hanno a disposizione delle crittografie a 2048- bit o 4096-bit.

Perfect Forward Secrecy

Altre buone notizie arrivano in merito alla soluzione al problema, anche per TSL e SSL, e non si tratta di qualcosa di così complicato se i siti web iniziano a migliorare il sistema di perfect forward secrecy. Con questo sistema una nuova e unica chiave di crittografia privata è creata per ogni sessione. Sfortunatamente, per migliorare questo sistema perfect forward secrecy, la maggior parte delle compagnie in rete si affida Google.

Per concludere questo articolo, vorremmo seguire le sagge parole di Edward Snowden, ovvero dicendo che la crittografia e i suoi sistemi andrebbero potenziati per accrescere la sicurezza. Allora come riassumere questo articolo? Facile! Gli OpenVPN sono il protocollo più affidabile proposto e i provider VPN dovrebbero fare di tutto per continuare a rinforzarli. Inoltre, sarebbe davvero fantastico se i provider VPN iniziassero a prendere le distanze dagli standard NIST: c'è da aspettare.

- Il PPTP è poco sicuro. QUesto protocollo è stato compromesso dall'NSA e persino Microsoft l'ha abbandonato, quindi consigliamo di evitarlo completamente. Anche se la compatibilità con numerose piattaforme e la semplicità di impostazione sembrano allettanti, esse possono essere raggiunte con sistemi più sicuri, comei protocolli L2TP/IPsec.

- Quando si parla di un utilizzo non cruciale, il protocollo L2TP/IPsec può essere la soluzione ideale per voi, anche se si tratta di un tipo di protocollo che è stato pesantemente compromesso dall'NSA. Tuttavia, se siete alla ricerca di un VPN facile da impostare, che non richiede del software aggiuntivo, esso è ancora utile, specialmente per dispositivi monili, per i quali la presenza di OpenVPN è ancora carente.

- Anche se è necessario scaricare e installare del software di parti terze su tutte le piattaforme, gli OpenVPN sono la migliore opzione per il VPN e per le vostre necessità. Sono veloci, sicuri, affidabili, anche se le loro impostazioni possono richiedere un po' di tempo. Questo piccolo sacrificio vale la sicurezza di alto livello e la privacy che otterrete navigando in rete.

- IKEv2 è un protocollo veloce e sicuro se usato con altre forme di accorgimento, in particolare per gli utenti di dispositivi mobili, grazie alla sua capacità di connettersi automaticamente dopo che la connessione internet è stata interrotta. In aggiunta, è uno dei pochi dispositivi che permette di supportare i dispositivi Blackberry.

- Il protocollo SSTP presenta più o meno gli stessi vantaggi delle connessioni OpenVPN, tuttavia, è disponibile sono per Windows. Inoltre, scoprirete che questo protocollo si integra in maniera ottimale con il sistema operativo Windows, meglio rispetto ad altri protocolli VPN. Si tratta di un protocollo che ha un supporto limitato da parte dei VPN in quanto Microsoft ha avuto una storica e buona collaborazione con l'NSA. Per questo motivo l'SSTP è un protocollo del quale non ci si può fidare.

In breve, dovreste sempre usare OpenVPN quando possibile, mentre l' IKEv2 è una buona alternativa per i dispositivi mobili. Per avere una soluzione rapida, L2TP dovrebbe essere sufficiente, ma considerando la crescente disponibilità di OpenVPN per mobile, continuiamo a suggerire l'utilizzo di OpenVPN.

I tuoi dati sono esposti ai siti web che visiti!

Il tuo indirizzo IP:

La tua posizione:

Il tuo Internet Provider:

Le informazioni di cui sopra possono essere utilizzate per tracciarti, localizzarti per ricevere pubblicità e monitorare ciò che fai online.

VPN può aiutarti a nascondere queste informazioni dai siti web in modo che tu sia protetto in ogni momento. Consigliamo ExpressVPN - il VPN numero 1 su oltre 350 provider che abbiamo testato. Ha funzioni di crittografia di livello militare e caratteristiche di privacy che garantiranno la tua sicurezza digitale, inoltre - attualmente offre 49% di sconto.

Lascia un commento

Grazie per aver inviato un commento, %%name%%!

Controlliamo tutti i commenti nel giro di 48 ore per assicurarci che siano reali e non offensivi. Nel frattempo, condividi pure questo articolo.

Inviaci un commento su come migliorare questo articolo. Il tuo feedback è importante!