Come usare Tor Browser in sicurezza nel 2025

- Guida rapida: Come usare Tor con una VPN in 3 semplici passaggi

- A cosa serve Tor Browser?

- Quando non dovrei usare Tor?

- Come funziona Tor?

- Tor Browser è sicuro?

- Le migliori VPN da usare con Tor in sicurezza nel 2025

- Come utilizzare Tor con una VPN

- Consigli aggiuntivi per mantenerti al sicuro su Tor

- Come installare Tor Browser sui tuoi dispositivi

- FAQ su come usare Tor in sicurezza

Anche se Tor offre un certo grado di privacy, non è sufficiente per garantire la sicurezza sul dark web. Ci sono molte buone ragioni per utilizzare Tor, ma dal momento che si tratta anche di un centro per cybercriminali, è probabile che le tue attività siano monitorate. È difficile anche individuare link non sicuri, quindi il tuo dispositivo e i tuoi dati personali sono esposti a rischi maggiori.

Ecco perché è fondamentale utilizzare Tor in abbinamento ad altre misure di sicurezza. Uno dei modi più semplici per aumentare la sicurezza su Tor è usare una VPN quando si accede al dark web. Quando ti connetti a una VPN, questa cripta il tuo traffico da un estremo all'altro della connessione. Così facendo, impedisce ad hacker, a sguardi indiscreti e persino al tuo fornitore di servizi Internet (ISP) di intercettare la tua attività online.

Io e il mio team abbiamo testato più di 90 VPN. Per una sicurezza e una protezione della privacy robuste su Tor, consiglio di usare ExpressVPN. Offre una crittografia di grado militare e una rigorosa politica no-log per mantenerti al sicuro. Inoltre, il suo protocollo ottimizzato per la velocità (Lightway) minimizza i rallentamenti mentre usi Tor. Puoi provare ExpressVPN senza rischi perché offre una garanzia di rimborso di 30 giorni*. Se non ti soddisfa, ti sarà facile richiedere un rimborso.

Guida rapida: Come usare Tor con una VPN in 3 semplici passaggi

- Ottieni una VPN. Consiglio ExpressVPN perché è facile da usare, molto sicura e offre una combinazione di funzionalità per mantenere la tua attività su Tor privata.

- Scarica Tor. Per motivi di sicurezza, assicurati di scaricare il browser dal sito ufficiale di Tor e non da terze parti.

- Usa Tor Browser. Connettiti alla VPN prima di aprire Tor per garantire il massimo livello di sicurezza.

A cosa serve Tor Browser?

Tor Browser è utilizzato per accedere a ogni "strato" di Internet, incluso il dark web. I suoi numerosi strati gli conferiscono il nome: The Onion Router (TOR). Tor si basa su Firefox, quindi puoi sempre utilizzarlo per visitare siti web di superficie e tradizionali come YouTube e Wikipedia. Tuttavia, a differenza di altri browser, Tor può anche accedere a siti ".onion" nascosti che si trovano sul dark web.

Il dark web è una parte nascosta di Internet a cui i motori di ricerca non possono accedere. Poiché è non regolamentato, l'utilizzo del dark web può comportare molti rischi. È possibile scaricare accidentalmente malware e virus, oltre a imbattersi in numerose truffe.

Ecco perché il dark web ha una reputazione oscura. I suoi detrattori lo ritraggono come un luogo di attività illegali dove i criminali possono comunicare in segreto. Anche se questo è parzialmente vero, ci sono molte valide ragioni per accedere al dark web, come ad esempio:

- Comunicazione anonima. Molti attivisti e giornalisti sfruttano The Onion Router per mantenere le loro comunicazioni nascoste da occhi indiscreti.

- Superare la censura. Tor permette alle persone in Paesi soggetti a forte censura di accedere a contenuti bloccati.

- Denunciare criminali o figure pubbliche corrotte. Giornalisti e whistleblower utilizzano Tor e il dark web come modo sicuro per condividere/ricevere suggerimenti anonimi online o indagare su controversie.

- Ricerca di materiale. Sul dark web puoi trovare risorse gratuite come libri digitali e articoli di ricerca.

- Test di sicurezza. Tor Browser permette a lavoratori del settore IT e ingegneri della sicurezza di condurre test di sicurezza.

- Consulenza medica. Se hai un problema di salute, ci sono medici disponibili sul dark web che possono offrire la loro competenza. Questo si rivela particolarmente utile per coloro che vogliono mantenere private le proprie preoccupazioni sanitarie o che semplicemente non hanno i fondi per andare a visita da un medico.

Quando non dovrei usare Tor?

Ci sono certe limitazioni nell'accesso al dark web e alcune attività che dovresti evitare mentre usi Tor.

- Scaricare torrent o fare streaming. Molti siti di torrent bloccano i nodi di uscita di Tor, rendendo impossibili i trasferimenti P2P. Anche se riesci a far funzionare il client torrent con il browser, le scarse velocità di Tor non sono ideali per il download e l'upload. Allo stesso modo, il browser è spesso troppo lento per lo streaming.

- Accedere ad account personali. Accedendo a un account personale su Tor, rischi di esporre la tua identità. Alcuni siti, inoltre, segnalano Tor come sospetto, il che potrebbe portare al blocco del tuo account. Puoi ottenere con facilità un indirizzo e-mail criptato da usare esclusivamente con Tor Browser, ad esempio tramite ProtonMail.

- Pagare con informazioni finanziarie tracciabili. Mentre Tor può aiutare a proteggere la tua identità e posizione, non può prevenire frodi o altri crimini finanziari. Non è consigliabile fare uso di dettagli di pagamento identificabili sul browser perché rischi di esporre informazioni sensibili a figure malevole. Alcuni siti web, inoltre, bloccano il traffico di Tor impedendo l'accesso alle pagine di pagamento, quindi potresti comunque non essere in grado di completare la transazione.

Come funziona Tor?

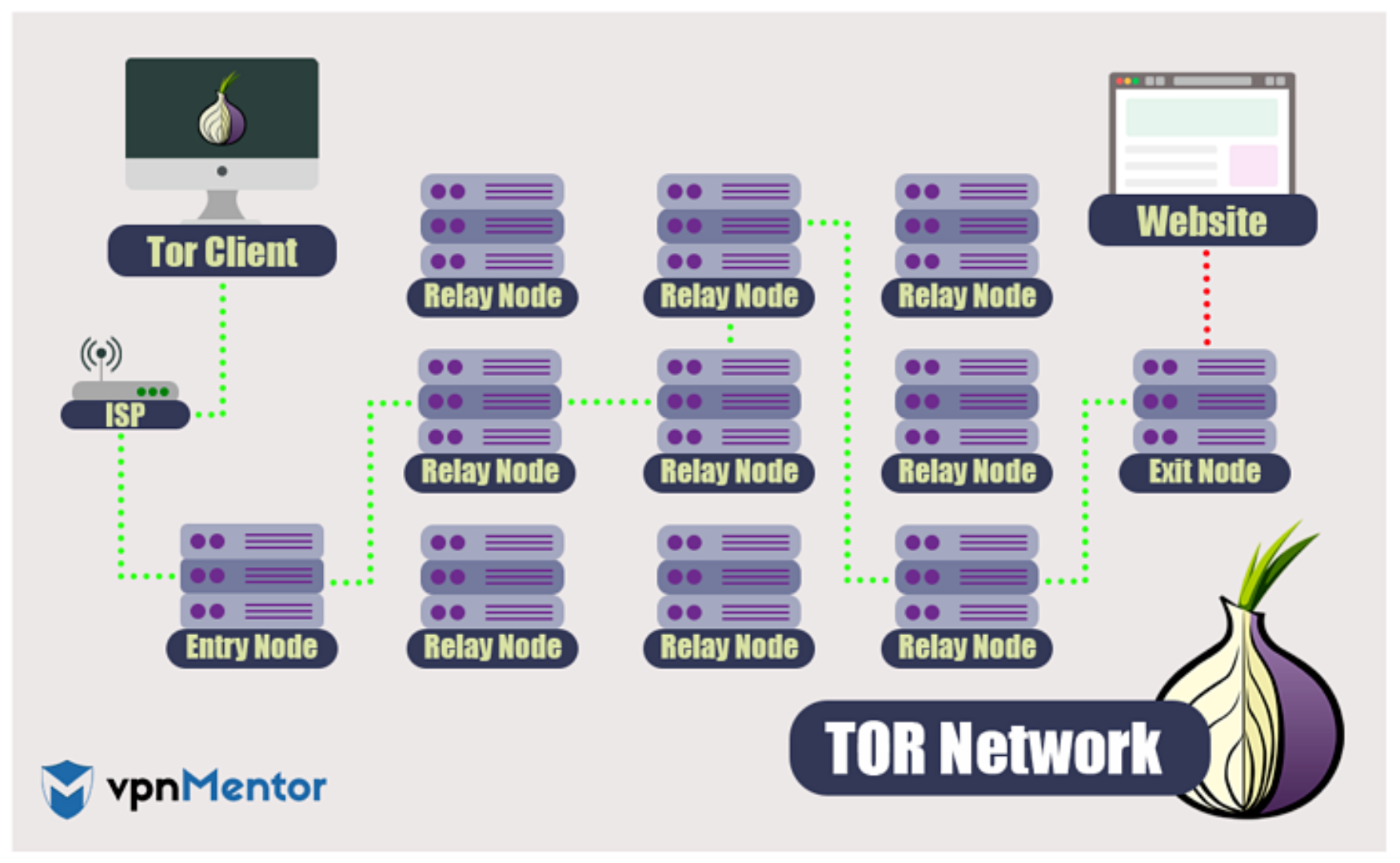

Tor cripta il tuo traffico e lo invia attraverso vari punti di sosta (nodi) prima di raggiungere i siti che visiti. Il traffico viaggia attraverso diversi strati di nodi: uno di ingresso, uno di uscita e diversi relay intermedi.

Se il traffico viaggia attraverso i nodi di Tor, la connessione rallenta: ecco perché è utile usare una VPN veloce

Se il traffico viaggia attraverso i nodi di Tor, la connessione rallenta: ecco perché è utile usare una VPN veloce

I nodi sono sparsi in tutto il mondo e si scambiano tra di loro solo le informazioni necessarie per rivelare la prossima destinazione. Nessuno dei nodi può vedere l'intero percorso del tuo traffico, ed è così che Tor garantisce la privacy. Tuttavia, qualsiasi utente può offrire la propria rete come nodo, quindi non puoi garantire la tua sicurezza. I nodi di ingresso e di uscita di Tor sono punti vulnerabili perché hanno accesso a certe parti dei tuoi dati.

Il nodo di ingresso può identificare il tuo indirizzo IP, mentre il nodo di uscita vede quali siti visiti (anche se nessuno dei due può vedere le informazioni inverse). Ciò significa che quando usi Tor i tuoi dati risultano sempre parzialmente esposti nei nodi di ingresso o di uscita. Ecco perché ti consiglio di usare una VPN insieme a Tor per criptare il traffico da cima a fondo.

Tor Browser è sicuro?

Usare Tor Browser ti offre un certo livello di sicurezza, ma il tuo traffico risulta protetto solo all'interno del browser stesso (non su tutto il dispositivo). I siti web che visiti non possono vedere il tuo indirizzo IP e il tuo fornitore di servizi Internet non può vedere i siti specifici che visiti. Tuttavia, il tuo ISP può comunque vedere se usi Tor, il che può sollevare sospetti anche se non stai facendo nulla di illegale. Inoltre, non sarai protetto dai malware, quindi scaricare qualsiasi cosa esclusivamente con Tor può essere pericoloso.

Non c'è modo di sapere chi gestisca i nodi, né quali siano le loro intenzioni. I nodi di uscita possono leggere, intercettare o alterare i tuoi dati. Ancora peggio, i nodi di uscita malevoli possono stabilire una connessione con la tua rete, con il rischio di permettere loro di spiare tutta la tua attività online. Ci sono stati anche casi di figure malevole (una in particolare conosciuta come KAX17) che gestiscono server dannosi nei nodi di ingresso, intermedi e di uscita per de-anonimizzare gli utenti di Tor.

Per questi motivi, consiglio vivamente di usare The Onion Router e una VPN. Le VPN affidabili usano una robusta crittografia end-to-end per proteggere i tuoi dati mentre usi Tor. In più, mascherano il tuo indirizzo IP sostituendolo con un indirizzo della località del server che scegli. Questo nasconde la tua vera posizione dai nodi di Tor.

Per quanto riguarda le attività criminali, droghe e immagini e video inquietanti, li troverai solo se li cerchi, e anche in quel caso li troverai solo se sai esattamente dove cercare. Se pensi al surface web come a un continente di siti interconnessi, il deep web è più come una serie di isole indipendenti. Non devi quindi necessariamente vedere nulla che tu non voglia vedere.

Le migliori VPN da usare con Tor in sicurezza nel 2025

1. ExpressVPN — Protocollo Lightway velocissimo per prevenire cali di velocità su Tor

Provato il Luglio 2025

| Miglior caratteristica | L'esclusivo protocollo Lightway riduce il calo di velocità su Tor |

|---|---|

| Rete di server | 3.000 server in 105 Paesi (inclusi Italia e Svizzera) |

| Sito mirror per il download dal dark web? | Sì |

| Funzionalità di sicurezza | Protezione dalle perdite, strumento di blocco Threat Manager, kill switch Network Lock |

| Interfaccia delle app in italiano | Sì |

| Supporto in italiano | Chat dal vivo più una knowledge base |

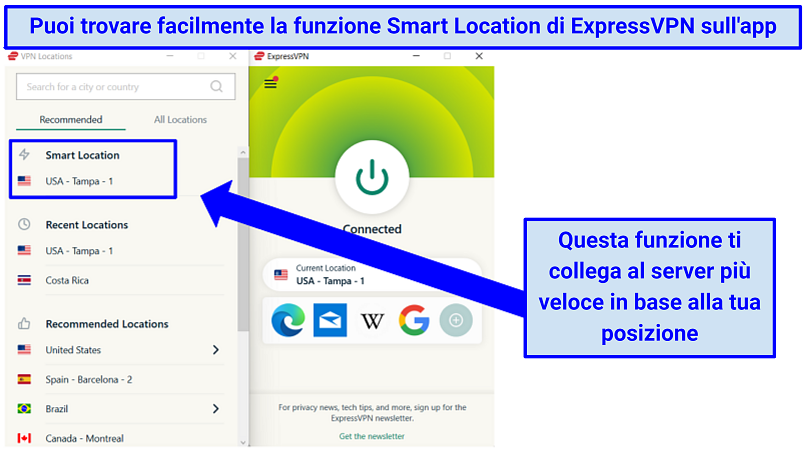

ExpressVPN ti offre velocità elevate per minimizzare i rallentamenti su Tor grazie al suo leggero protocollo proprietario, Lightway. Tor, di per sé, è molto lento: le mie velocità con questo browser si sono aggirate intorno ai 12Mbps durante i test. Ho utilizzato la funzionalità di ExpressVPN Smart Location che ha selezionato in automatico il server UK Docklands come connessione più veloce per me. Lightway ha permesso che la mia connessione non subisse cali eccessivi: si è mantenuta tra gli 8 e i 10Mbps.

Alcune VPN possono ridurre la velocità della metà (o anche di più), rendendo la navigazione su Tor insopportabile

Alcune VPN possono ridurre la velocità della metà (o anche di più), rendendo la navigazione su Tor insopportabile

La VPN ha il proprio sito ".onion” per download sicuri che ti offre protezione della privacy dal momento in cui ti registri e installi l'app VPN — particolarmente utile se ti trovi in un Paese che blocca l'uso delle VPN o è soggetto a una censura severa.

La sua politica no-log comporta che ExpressVPN non registra né monitora nulla di ciò che fai sul dark web. È stata verificata in modo indipendente da PricewaterhouseCoopers. Inoltre, i tuoi dati vengono cancellati con regolarità perché il servizio utilizza server RAM-only (tecnologia TrustedServer).

La VPN ha anche sede nelle Isole Vergini Britanniche, al di fuori delle alleanze per la condivisione dei dati 5, 9 e 14 Eyes. Ciò significa che non è obbligata a consegnare i tuoi dati alle agenzie governative. Nota del redattore: la trasparenza è uno dei valori fondamentali di vpnMentor, perciò ci teniamo a precisare che facciamo parte dello stesso gruppo societario che possiede ExpressVPN. Questo, però, non influenza il nostro processo di valutazione.

Funzionalità utili

- ExpressVPN Keys. Scansiona automaticamente Internet alla ricerca di violazioni dei dati e ti informa se i tuoi dati sono stati divulgati (cosa comune sul dark web).

- Crea scorciatoie per Tor. Accedi a Tor Browser e ai tuoi siti dark preferiti con un solo clic dalla schermata iniziale dell'app. Si rivela particolarmente utile considerando quanto possano essere complessi la maggior parte degli URL Onion.

- Fino a 8 connessioni simultanee di dispositivi. Puoi proteggere la tua attività su Tor su un certo dispositivo mentre fai streaming, giochi o scarichi torrent su altri dispositivi.

- Offuscamento automatico. Questa funzionalità si attiva automaticamente quando rileva blocchi VPN (come l'ispezione del pacchetto in profondità, o DPI dall'inglese Deep Packet Inspection). Mascherando il traffico VPN perché sembri quello di una connessione regolare, permette a ExpressVPN di aggirare i firewall più robusti come quelli delle biblioteche pubbliche e degli uffici, nonché di funzionare in Paesi con censura severa.

2. CyberGhost — Un'app semplice per i principianti con Tor e le VPN

| Miglior caratteristica | Semplice da usare con Tor e browser web di superficie |

|---|---|

| Rete di server | 11.690 server in 100 Paesi (anche in Italia e Svizzera) |

| Sito mirror per il download dal dark web? | No |

| Funzionalità di sicurezza | Strumento di blocco dei contenuti dannosi, protezione dalle perdite e kill switch integrato |

| Interfaccia delle app in italiano | Sì |

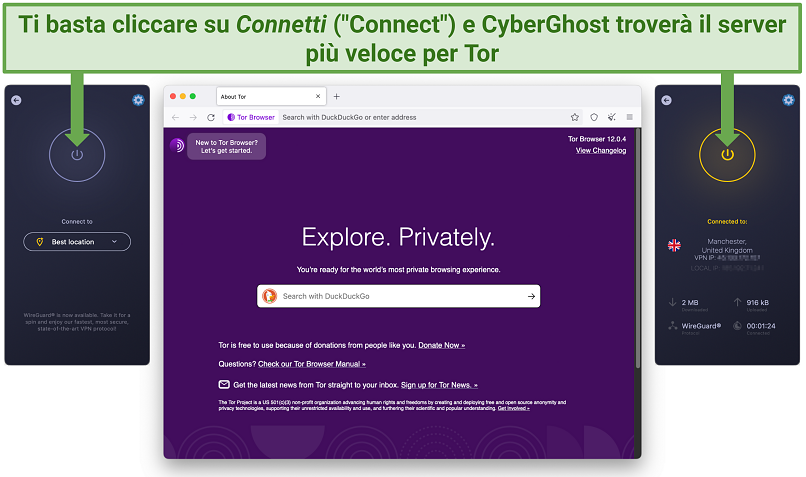

L'app di CyberGhost è molto intuitiva ed è ottima per principianti nelle VPN. Connettersi a un server e navigare in sicurezza con Tor è semplice. Durante i miei test, ho installato CyberGhost in meno di un minuto e ho selezionato Miglior server. Nel giro di pochi secondi, ho potuto usufruire di una connessione sicura per navigare senza rischi nel deep web.

Puoi anche scegliere un server dalla lista se stai cercando una posizione specifica su cui instradare il traffico Tor

Puoi anche scegliere un server dalla lista se stai cercando una posizione specifica su cui instradare il traffico Tor

La VPN dispone di server NoSpy altamente sicuri nella sua sede in Romania (al di fuori dell'Alleanza 5/9/14 Eyes). Il costo mensile è equivalente al prezzo di un espresso, ma vale la pena per avere una privacy aggiuntiva. Solo i dipendenti di CyberGhost possono accedervi, riducendo il rischio di interferenze di terze parti. CyberGhost si attiene anche a una rigorosa politica no-log verificata in modo indipendente da Deloitte nel 2022.

Puoi scegliere tra i protocolli IKEv2, OpenVPN e WireGuard. Il mio consiglio per Tor su computer desktop è WireGuard. È uno dei protocolli più veloci ed è open-source, quindi è regolarmente sottoposto a verifica per rilevare vulnerabilità. Tuttavia, IKEv2 è valido per i dispositivi mobili perché gestisce bene il cambio di fonti dati quando si naviga con Tor mentre si è in viaggio. Nota del redattore: la trasparenza è uno dei valori fondamentali di vpnMentor, perciò ci teniamo a precisare che facciamo parte dello stesso gruppo societario che possiede CyberGhost VPN. Questo, però, non influenza il nostro processo di valutazione.

Funzionalità utili

- Auto-Protect. Puoi impostare CyberGhost perché si avvii automaticamente su reti sconosciute. Questo ti offre una protezione aggiuntiva su reti WiFi pubbliche, che di solito sono insicure e vulnerabile agli hacker.

- Velocità decenti nelle vicinanze. Con i server locali di CyberGhost, ho raggiunto 3Mbps su Tor. Le velocità sono risultate meno impressionanti sui server remoti, ma non c'è comunque bisogno di connettersi a quelli per usare Tor.

- Blocca i contenuti. Questa funzionalità blocca annunci problematici, malware e tracker che possono essere utilizzati per monitorare i tuoi spostamenti nel dark web.

- ID Anonimo. CyberGhost ti assegna un ID anonimo quando ti registri, grazie al quale la tua navigazione su Tor non può essere ricondotta a te.

3. Private Internet Access — La funzione PIA MACE blocca malware e contenuti dannosi su Tor

| Miglior caratteristica | Proteggi i tuoi dispositivi dai malware molto diffusi nel dark web |

|---|---|

| Rete di server | 29.650 server in 91 Paesi (inclusi Italia e Svizzera) |

| Sito mirror per il download dal dark web? | No |

| Funzionalità di sicurezza | Crittografia AES a 128 bit o a 256 bit, protezione dalle perdite |

| Interfaccia delle app in italiano | Sì |

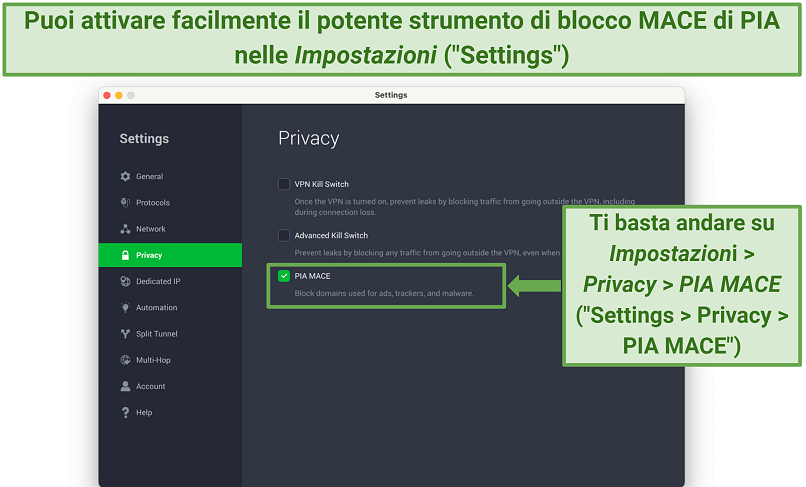

Private Internet Access (PIA) include uno strumento di blocco integrato per annunci/tracker/malware. Durante i miei test, ho attivato MACE con un solo clic nelle Impostazioni rapide. Ti avvisa se stai per cliccare su link dannosi che rischiano di infettare il tuo dispositivo e blocca i pop-up fastidiosi. È efficace anche nel bloccare gli annunci sui siti web tradizionali.

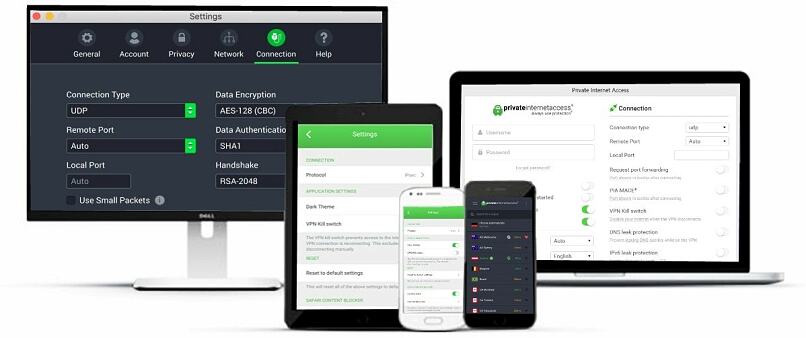

Puoi regolare il livello di crittografia, il protocollo e le opzioni di connessione automatica nel pannello delle Impostazioni di PIA

Puoi regolare il livello di crittografia, il protocollo e le opzioni di connessione automatica nel pannello delle Impostazioni di PIA

Troverai un'ampia gamma di scelte disponibili per personalizzare la tua sicurezza su Tor. Puoi scegliere tra i protocolli OpenVPN e WireGuard, oltre a impostare il livello di crittografia desiderato (crittografia AES a 128 bit o a 256 bit). Questo offre la possibilità di trovare un equilibrio tra sicurezza e velocità. Inoltre, ci sono due opzioni per il kill switch. L'Advanced Kill Switch ti protegge dalle perdite di dati anche quando disattivi la VPN.

L'unico svantaggio del numero di impostazioni di sicurezza è che possono risultare un po' complesse se non hai mai usato una VPN prima d'ora. Detto ciò, le impostazioni predefinite sono in genere sufficienti per usare Tor in modo sicuro, quindi non devi fare molte configurazioni. Consiglio di passare alla crittografia AES a 256 bit per la massima sicurezza sul dark web, però. Nota del redattore: la trasparenza è uno dei valori fondamentali di vpnMentor, perciò ci teniamo a precisare che facciamo parte dello stesso gruppo societario che possiede Private Internet Access. Questo, però, non influenza il nostro processo di valutazione.

Funzionalità utili

- Illimitato connessioni di dispositivo. A differenza della maggior parte delle VPN, PIA offre connessioni illimitate con un singolo account. Ciò significa che altre persone nella tua famiglia possono usare la VPN mentre navighi su Tor.

- Una vasta rete di server. PIA offre 29.650 server in 91 Paesi, quindi è facile trovare una connessione veloce nelle vicinanze per navigare su Tor.

- Politica no-log verificata. PIA ha sede negli Stati Uniti, ma la sua politica no-log è stata verificata in tribunale. Quando le agenzie governative hanno richiesto dati degli utenti in più occasioni, non ha avuto nulla da consegnare.

Come utilizzare Tor con una VPN

Una VPN altamente sicura può migliorare la sicurezza quando usi The Onion Router. Ci sono 2 diversi modi in cui puoi utilizzare una VPN con Tor, ciascuno con diversi benefici per la sicurezza:

Tor over VPN

Il metodo più sicuro è connettersi alla propria VPN prima di aprire Tor Browser. Questo protegge i tuoi dati mentre attraversano ogni nodo, in particolar modo i nodi di ingresso e di uscita. Inoltre, nasconde il tuo vero indirizzo IP da Tor e impedisce al tuo ISP di vedere che stai utilizzando il browser.

Questo approccio potrebbe non essere efficace se la tua VPN non dispone delle funzionalità di sicurezza essenziali. Un kill switch è fondamentale per prevenire la perdita di dati ai nodi di uscita malevoli in caso di problemi della connessione. Inoltre, è imperativo che la tua VPN aderisca a una rigorosa politica no-log per impedire eventuali log del tuo utilizzo di Tor.

VPN over Tor

Il secondo metodo si esegue nell'ordine opposto: connettendosi a Tor prima della VPN. Questa opzione è un po' più complicata perché richiede che tu configuri manualmente la VPN a Tor. Offre una certa sicurezza nascondendo il traffico dai nodi di uscita di Tor.

Detto ciò, usare il metodo VPN over Tor presenta alcune vulnerabilità e limitazioni. Ad esempio, il tuo ISP può comunque vedere che stai utilizzando Tor e non sarai in grado di visitare i siti Onion. Usare una VPN su Tor ti consente solo di accedere ai siti di superficie con maggiore privacy.

Perché questo approccio sia efficace, la VPN utilizzata deve supportare Tor e aderire a una rigorosa politica no-log. Tuttavia, a causa del livello relativamente inferiore di sicurezza offerto da questo metodo, la maggior parte delle VPN, incluse quelle menzionate, non fornisce supporto per VPN over Tor.

Consigli aggiuntivi per mantenerti al sicuro su Tor

Sebbene Tor sia progettato per offrire privacy, presenta delle vulnerabilità. Questo è il motivo per cui consiglio di prendere le seguenti precauzioni per garantire la massima sicurezza nell'utilizzo del browser.

- Scarica Tor solo dal suo sito ufficiale. Ci sono stati casi di hacker che hanno creato interi siti mirror di Tor fasulli per infettare i dispositivi con malware nel caso di download accidentali. Ecco perché si consiglia di non scaricare Tor da siti web di terze parti.

- Procurati un software antivirus e antimalware. Questo manterrà i tuoi dispositivi al sicuro dalle minacce informatiche. Ricorda di rimanere al passo con gli ultimi aggiornamenti per evitare le minacce e i virus più recenti.

- Usa un sistema operativo focalizzato sulla sicurezza. TAILS è un esempio e consiglio di eseguirlo da un'unità rimovibile. In questo modo, gli hacker avranno difficoltà a identificare il tuo computer sulla rete Tor. Altri sistemi operativi privati includono Qube, Whonix e ZeusGuard.

- Usa un motore di ricerca affidabile per il dark web. Alcuni motori di ricerca indicizzano i siti Onion, quindi puoi usarli per trovare e ricercare siti dark prima di visitarli. Alcuni motori di ricerca affidabili includono DuckDuckGo e Ahmia.

- Verifica ogni URL Onion che utilizzi. Il dark web è pieno di siti clonati realistici zeppi di minacce informatiche. Non usare URL che trovi sui social media o sui forum; un motore di ricerca affidabile per il dark web ti aiuta a trovare siti genuini. Puoi memorizzare i siti fidati in un quaderno crittografato (Turtl, ad esempio). Tor ha anche una funzione Segnalibri.

- Evita i siti HTTP. Tor non cripta questi siti perché sono fuori dalla sua rete. Quindi, a meno che tu non sia connesso a una VPN quando visiti i siti HTTP, i tuoi dati personali risulteranno esposti mentre passano attraverso i nodi di uscita di Tor. I siti HTTPS che utilizzano la crittografia end-to-end (tramite TLS o SSL), però, sono sicuri da visitare.

- Aggiorna il tuo dispositivo e il browser. Avere il software più aggiornato aiuta a prevenire che bug e vulnerabilità compromettano la propria sicurezza online.

- Disattiva il tracciamento della posizione. Disabilitare qualsiasi funzionalità di tracciamento della posizione sul proprio dispositivo aiuta a mantenere nascosta l'identità.

- Disattiva JavaScript. Nel 2013 gli hacker hanno trovato un modo per tracciare gli utenti accedendo ai dettagli delle loro sessioni tramite JavaScript.

- Evita i plug-in. Gli add-on e le estensioni del browser possono permettere il tracciamento tramite il fingerprinting del browser. Tor blocca automaticamente alcuni plug-in (come Flash, RealPlayer e Quicktime) perché sono stati manipolati in passato per ottenere gli indirizzi IP reali degli utenti.

- Non cambiare la dimensione della finestra di Tor. Puoi rischiare di essere tracciato tramite il fingerprinting del browser.

- Copri la fotocamera e il microfono. Questo impedirà ai cybercriminali di raccogliere registrazioni su di te se dovessero prendere il controllo del tuo dispositivo. Potrebbe sembrare eccessivo, ma hackerare le fotocamere è inquietantemente facile.

- Stai attento a ciò che apri. Non cliccare su pop-up o richieste sospette. Se scarichi un file dal dark web, disabilita Internet prima di aprirlo (per evitare di rivelare il tuo vero indirizzo IP).

- Usa le criptovalute. La cryptovaluta offre uno livello aggiuntivo di anonimato e sicurezza quando effettui acquisti sul dark web.

- Chiudi tutte le app sul tuo dispositivo, come app bancarie o di streaming. In questo modo, non c'è possibilità che occhi indiscreti vedano le tue informazioni personali attraverso queste fonti.

Come installare Tor Browser sui tuoi dispositivi

Consiglio di installare Tor Browser solo dal suo sito ufficiale per motivi di sicurezza. Tor non è disponibile per iOS, ma puoi trovare l'open-source Onion Browser (basato su Tor) nell'App Store.

Prima di scaricare e utilizzare Tor, consiglio anche di installare e connettersi a un affidabile VPN per Tor come ExpressVPN. Non importa quale server tu scelga, perché Tor reindirizzerà comunque il tuo traffico. La maggior parte delle VPN ti consiglierà il server più veloce per la tua posizione.

La funzione Smart Location di ExpressVPN può aiutare a minimizzare la perdita di velocità mentre usi Tor

La funzione Smart Location di ExpressVPN può aiutare a minimizzare la perdita di velocità mentre usi Tor

Scaricare Tor su Windows & Mac

Installare Tor su Windows e Mac è molto simile: le differenze stanno solo nel modo in cui si naviga nel sistema operativo. I seguenti passaggi mostrano come installare Tor su Windows.

- Scarica Tor. Vai alla pagina di download e seleziona l'installer appropriato.

Dopo aver cliccato, Tor inizierà immediatamente a scaricarsi sul tuo dispositivo

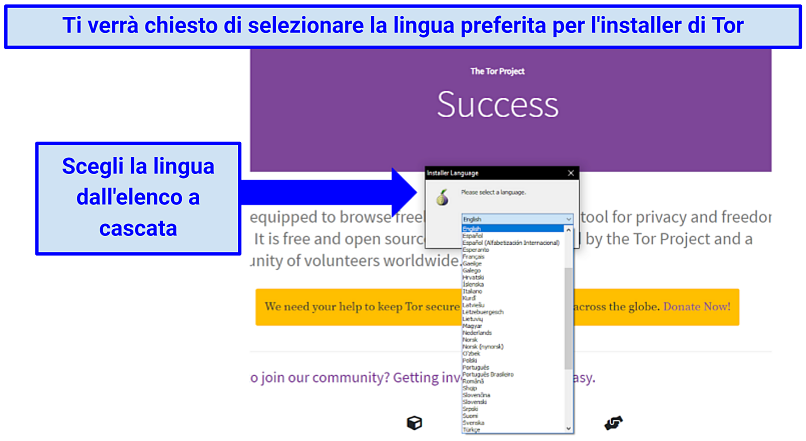

Dopo aver cliccato, Tor inizierà immediatamente a scaricarsi sul tuo dispositivo - Apri il file di installazione. Scegli una lingua e segui la procedura guidata di installazione.

Le lingue sono in ordine alfabetico

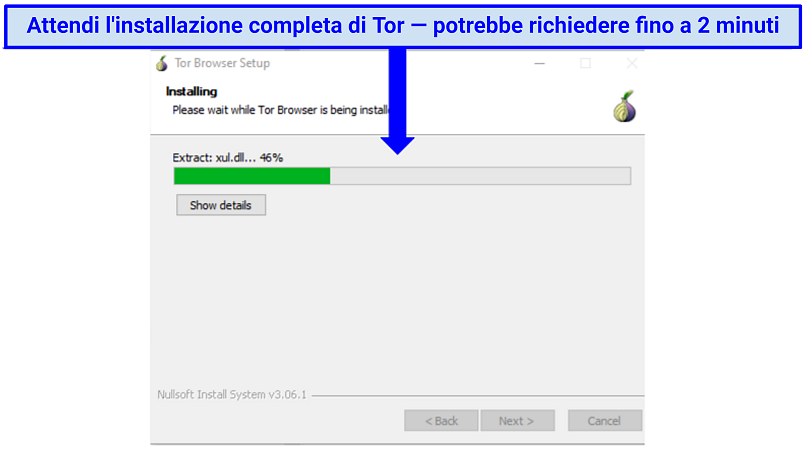

Le lingue sono in ordine alfabetico - Completa l'installazione. Se stai usando Mac, la procedura guidata ti indicherà di trascinare l'icona di Tor nella cartella Applicazioni ("Applications").

Quando termina l'installazione, spunta la casella che dice Esegui ("Run")

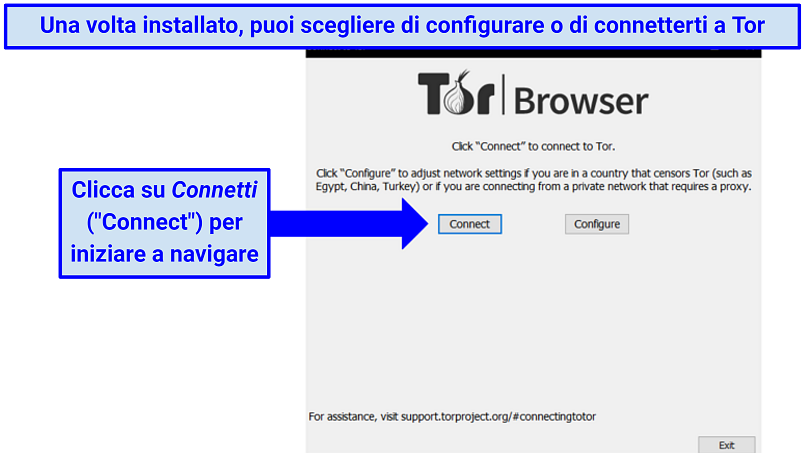

Quando termina l'installazione, spunta la casella che dice Esegui ("Run") - Connetti o configura Tor. Se stai navigando su una rete o luogo con restrizioni, clicca Configura ("Configure"). Ti verrà chiesto se Tor è censurato nella tua regione o se stai utilizzando un proxy, dopodiché la procedura ti aiuterà nella configurazione di un pluggable transport.

Se stai usando un proxy, dovrai inserire il tipo di proxy, l'indirizzo IP e la porta

Se stai usando un proxy, dovrai inserire il tipo di proxy, l'indirizzo IP e la porta

Scaricare Tor su Android

- Visita il sito ufficiale di Tor. Utilizzando il tuo dispositivo Android, naviga sul sito ufficiale di Tor. Vai alla pagina Downloads e clicca su Scarica per Android.

- Segui le istruzioni per installare. Clicca su Vai su Google Play, poi su Installa per iniziare a scaricare l'app sul tuo dispositivo.

- Connettiti a Tor. Inizia a navigare in sicurezza con The Onion Router.

Scaricare Tor su Linux

- Scarica il launcher di Tor. Naviga alla pagina di download di Tor su FlatHub e scarica il launcher per Linux.

- Installa il file. Trova la cartella dei download (o qualsiasi posto in cui hai salvato il launcher di Tor) e apri il file.

- Connetti o configura Tor. Clicca su Avvia ("Launch”) per avviare Tor, poi su Connetti ("Connect”) o Configura ("Configure”). Se stai navigando da una rete che blocca Tor, scegli Configura ("Configure”). Ti verrà chiesto se Tor è censurato nella tua area o se stai utilizzando un proxy, dopodiché la procedura ti aiuterà a configurare un pluggable transport. In caso contrario, puoi subito selezionare Connetti ("Connect ") per iniziare a navigare.

FAQ su come usare Tor in sicurezza

Tor è illegale?

In molti Paesi no, a meno che non sia utilizzato per attività illegali. Sebbene Tor non sia vietato nella maggior parte delle regioni, può essere utilizzato per accedere al dark web (che contiene contenuti illeciti come droghe, armi e pornografia inquietante).

Ciò detto, il browser è del tutto illegale ed è bloccato in Paesi come Russia, Cina, Emirati Arabi Uniti, Turchia, Iran e Bielorussia. Sebbene alcune VPN affidabili siano dotate di funzionalità di sicurezza avanzate che aiutano a superare i firewall più robusti e ad accedere a Tor in Paesi con censura severa, noi di vpnMentor non approviamo alcuna attività illegale.

Inoltre, è noto che i bridge di Tor possano teoricamente essere utilizzati per aggirare la censura. Questi sono nodi intermedi (o relay) che non sono elencati nell'elenco di Tor, quindi sono più difficili da identificare e bloccare da parte delle autorità governative. Non posso raccomandare l'uso di questi senza la protezione di una VPN perché sono gestiti da volontari, proprio come qualsiasi altro nodo. Non si può mai sapere se l'utente dietro al bridge abbia intenzioni malevole.

È sicuro scaricare Tor?

Sì, è sicuro scaricare Tor Browser. Tuttavia, non è del tutto privato: il tuo ISP può comunque vedere che stai utilizzando il sito di Tor. Quindi ti consiglio di scaricare e usare Tor mentre sei connesso a una VPN per avere più privacy.

In ogni caso, non dovresti mai scaricare Tor da un sito di terze parti. Ci sono molti fake con collegamenti dannosi che possono compromettere il tuo dispositivo e i suoi dati — usa sempre il sito ufficiale di Tor.

Tor può essere tracciato o hackerato?

È difficile, ma è possibile. Per garantire la tua sicurezza, dovresti prendere precauzioni aggiuntive come l'uso di una VPN mentre navighi con Tor.

Gli hacker sono riusciti a compromettere la rete in passato per spiare la navigazione degli utenti o addirittura per prendere il controllo dei loro dispositivi. Lo fanno configurando falsi nodi Tor che possono intercettare il traffico e insinuare malware nei dispositivi degli utenti.

Usare una VPN con uno strumento di blocco per malware può aiutarti a proteggerti da questi attacchi. Un buono strumento di blocco esaminerà tutto il traffico in entrata alla ricerca di malware e altre attività dannose, bloccando tutto ciò che appare sospetto prima che raggiunga il tuo dispositivo. Ciò significa che se anche un hacker riuscisse a compromettere un nodo Tor, la tua VPN dovrebbe comunque proteggerti.

Qual è la differenza tra il deep web e il dark web?

Il deep web si riferisce a qualsiasi contenuto su Internet che non viene indicizzato dai motori di ricerca. Questo include sistemi bancari online, database aziendali privati, profili di social media, siti non elencati, ecc. Anche se questi contenuti non sono accessibili tramite un motore di ricerca, non sono pericolosi di per sé e puoi accedervi con un browser normale.

Il dark web si riferisce a una parte specifica del deep web che è intenzionalmente nascosta e accessibile solo con browser come Tor. Sebbene non tutti i contenuti sul dark web siano illegali o dannosi, generalmente viene considerato uno spazio ambiguo in cui inoltrarsi con cautela. Ecco perché si raccomanda l'uso di una VPN sul dark web.

Tor è una VPN?

Tor e le VPN offrono entrambi privacy sul web, ma non sono la stessa cosa. Tor è un software gratuito e open-source che ti permette di navigare in modo anonimo su Internet criptando e instradando il traffico attraverso una serie di nodi o relay, rendendo difficile per chiunque tracciare le tue attività online. Una VPN cripta il traffico Internet per nascondere i dati e lo instrada attraverso un server remoto, così sembra che tu stia navigando da una posizione diversa.

Ci sono alternative a Tor e alla rete Onion?

Se sei preoccupato dei potenziali rischi di Tor o trovi la rete lenta e inaffidabile, ci sono altre alternative:

- I2P — si tratta di una rete anonima libera e open-source. Come Tor, I2P utilizza una serie di nodi per instradare il traffico internet, permettendoti di navigare e comunicare in modo anonimo. Tuttavia, a differenza di Tor, I2P permette la condivisione di file e la messaggistica anonima, rendendolo uno strumento di privacy più completo.

- Freenet — una rete anonima decentralizzata. Funziona distribuendo i dati attraverso una rete di computer, rendendo quasi impossibile tracciare l'origine di un file o di un messaggio. Anche se non è facile da usare come altre opzioni, è uno strumento potente per la privacy.

- GNUnet — si tratta di un insieme di protocolli di rete decentralizzati. Offre funzionalità come la crittografia, la scoperta dei peer e l'allocazione delle risorse, ed è gratuito da usare e modificare. È disponibile per Windows, Mac OS X, GNU/Linux e Solaris. Come Tor, presenta delle vulnerabilità per quello che concerne le intenzioni degli utenti dietro ogni nodo.

Usa subito Tor in sicurezza

Anche se The Onion Router offre un discreto livello di privacy, rimani comunque a rischio ogni volta che accedi al dark web tramite questo software. Per mantenerti al sicuro da varie minacce informatiche, ti consiglio vivamente di usare una VPN con Tor Browser. Ciò garantisce che il tuo traffico rimanga criptato dall'inizio alla fine delle tue sessioni di navigazione. Inoltre, nasconde la tua attività su Tor e il tuo IP da terze parti che potrebbero cercare di spiarti.

La miglior VPN per accedere a Tor in sicurezza è ExpressVPN. Vanta le velocità più elevate tra tutte le VPN che abbia testato, riducendo al minimo la perdita di velocità su Tor. In più, le sue funzionalità di sicurezza offrono protezione contro le minacce del dark web. Puoi persino provare ExpressVPN senza rischi grazie alla sua garanzia di rimborso di 30 giorni. È facile ottenere un rimborso se non sei soddisfatto.

La tua attività online può essere visibile ai siti che visiti

Il tuo indirizzo IP:

216.73.216.246

La tua posizione:

US, Ohio, Columbus

Il tuo Internet Provider:

Alcuni siti possono usare queste informazioni a fini pubblicitari, di analisi o per monitorare le tue preferenze online.

Per proteggere i tuoi dati mentre navighi online, uno dei metodi più efficaci è nascondere il tuo indirizzo IP, poiché può rivelare la tua posizione, la tua identità e le tue abitudini di navigazione. Una rete privata virtuale (VPN) nasconde il tuo indirizzo IP reale instradando il tuo traffico Internet attraverso un server sicuro, facendoti apparire come se stessi navigando da un'altra posizione. Inoltre, una VPN cripta la tua connessione, proteggendo i tuoi dati dalla sorveglianza online e dagli accessi non autorizzati.

Inviaci un commento su come migliorare questo articolo. Il tuo feedback è importante!