Esposizione dell'IP - Come controllare se il VPN funziona

Anche se stai usando il miglior VPN del mondo e pensi che il tuo indirizzo IP sia completamente protetto, devi sapere che affidarsi a un VPN non garantisce l'anonimato. Dato che i sistemi e i server comunicano sempre tra loro, avanti e indietro, ci sono numerose occasioni in cui il tuo IP o il DNS possono essere visibili. Per essere sicuro che le tue informazioni e la tua identità siano ben nascoste, devi controllare che il tuo sistema non esponga l'IP e il DNS.

Per capire cos'è l'esposizione del DNS e dell'IP devi capire come funziona la rete.

Ad ogni sito web è assegnato un codice identificativo, chiamato indirizzo IP. Tuttavia, è molto più semplice scrivere un nome come dominio di ricerca, al posto di un astringa di numeri, quindi i server DNS (Domain Name Service) traducono questi nomi adatti al pubblico in indirizzi IP. Quando il tuo browser riceve una richiesta per un sito web, questa va al DNS, il quale traduce il nome del dominio nell'indirizzo IP corrispondente: la risoluzione nome del DNS.

Esiste un sistema di priorità che decide dove andare per la risoluzione, ad esempio, server DNS, file Host, Netbios, ecc. L'argomento è davvero corposo e si presta a diverse discussioni. Tuttavia, quello che devi sapere è che ci sono differenze rispetto a dove il sistema operativo va a effettuare la risoluzione del nome del dominio. Quando si usa un VPN, la risoluzione DNS dovrebbe avvenire tra server configurati dal provider VPN. Sfortunatamente, non è sempre così. Se qualcuno è in grado di determinare l'indirizzo IP dal quale è stata effettuata la richiesta di risoluzione DNS, tutto l'utilizzo del VPN perde di utilità. Analogamente, se una parte terza mette mano alla richiesta DNS (un tipo di attacco denominato man-in-the-middle), possono essere scoperte le tue informazioni anche se stai usando un server DNS appropriato. Per evitare questa situazione dovresti usare DNSCrypt, che cripta il traffico dal sistema al server DNS. Ci sono anche altri modi per prevenire i diversi tipi di esposizioni dell'IP:

1. Esposizione dell'indirizzo IP dal browser

Si tratta di uno degli scenari più comuni, quello in cui il WebRTC è colpevole dell'esposizione dell'indirizzo IP. Cos'è esattamente un WebRTC? Si tratta di un API che permette alle applicazioni web come le chat e i P2P di funzionare senza un'estensione o un plug-in. C'è un però. I browser che supportano WebRTC, come Chrome e Firefox, usano un server STUN (Session Traversal Utilities for NAT) per ottenere un indirizzo di rete esterno. Un sito web che vuole sapere il tuo vero indirizzo IP può facilmente impostare un codice nascosto per fare le richieste UDP a questo server STUN, il quale le reindirizza poi a tutte le interfacce di rete disponibili.

In questa situazione, sia il tuo vero indirizzo IP che quello del VPN sono rivelati. Questa operazione può essere fatta con poche righe di codice javascript. A rendere peggiore la situazione, visto che queste richieste non sono come le tipiche HHTP, la console di sviluppo non la individua e i plugin del browser non possono bloccare in maniera affidabile questo tipo di esposizione (anche se avvisano della sua presenza). La maniera adeguata per fermare questa falla è:

- Impostare le regole del firewall in modo che nessuna richiesta al di fuori di quelle del tuo VPN possa essere fatta.

- Disabilita il WebRTC quando supportato dal browser. Firefox e Chrome hanno delle modalità diverse di disabilitazione. Puoi vedere come fare dai tutorial online.

2. Esposizione dell'indirizzo IP da VPN

La maggior parte dei buoni provider VPN hanno i loro server DNS dedicati. Non dovresti mai fidarti dei server DNS proposti dal tuo ISP, perché le informazioni potrebbero essere a rischio. Possono essere usati anche DNS pubblici, come quelli di Google, ma se stai pagando un VPN dovrebbe avere dei server DNS dedicati.

Il colpevole dell'esposizione può essere il VPN anche nel caso in cui non supporti IPv6. Per coloro che non lo sanno, IPv4 è un protocollo che usa l'assegnazione di indirizzi a 32 bit, quindi possono esserci solo 2^32 dispositivi con IP pubblico unico nel mondo. Vista l'enorme crescita nell'utilizzo della rete, siamo vicini all'esaurimento di questo numero, quindi è stato introdotto l'IPv6. Quest'ultimo utilizza l'assegnazione di indirizzi a 128 bit, qindi il numero di IP disponibili è 2^128, molti di più.

Sfortunatamente, il nuovo protocollo tarda ad essere utilizzato. Alcuni grandi siti web supportano entrambi questi protocolli e seguono i canali appropriati per il sistema dei clienti. Il problema si fa sentire quando un VPN non supporta IPv6 e invece di affrontare questa difficoltà, decide di ignorarla del tutto. In questo caso, il VPN funziona bene per i siti che supportano solo IPv4, tuttavia, per quelli abilitati IPv6, il tuo VPN non riesce a creare il passaggio per la richiesta e il browser invia la richiesta stessa in maniera nuda, fuori dal VPN, esponendo il tuo vero indirizzo IP. Ecco i passaggi per sistemare questo punto debole:

- Usa un VPN con server DNS dedicato e protezione DNS leak integrata.

- Usa un VPN che supporta IPv6 o almeno che cerca di affrontare questa problematica (ad esempio con la disabilitazione nel sistema operativo).

- Disabilita l'IPv6 nel tuo sistema operativo in maniera manuale

3. Esposizione DNS dal sistema operativo

Il tuo sistema operativo può essere il colpevole dell'esposizione dell'IP e del DNS. Parleremo del sistema operato più comune: Windows. Per quanto le persone odino o amino i prodotti Microsoft, la realtà è che la maggior parte delle persone usa Windows. Tuttavia, ci sono degli aspetti che devi conoscere nel momento in cui usi un VPN su Windows.

Solitamente, la risoluzione del DNS è effettuata in un ordine particolare in ogni sistema operativo. Per esempio, c'è un file HOST in cui è possibile specificare la mappatura DNS. Il tuo sistema operativo prova a risolvere la richiesta usando questa mappatura locale. Se non è disponibile, si riferisce al server DNS e se anche questo non riesce a risolvere, la richiesta va al Netbios. Anche per i server DNS c'è una lista di server preferiti che può essere configurata. Se il primo server della lista è in grado di risolvere la richiesta, Windows non consulta gli altri server. Nel caso di Windows 10, tuttavia, le richieste vengono inviate a tutti gli adattatori di rete e il DNS che risponde per primo vedrà accettato il proprio risultato. Questo significa che anche se sei connesso con un VPN, la richiesta di risoluzione DNS può comunque andare al server del tuo ISP, esponendo il tuo computer.

Un altro aspetto da considerare mentre si usa Windows, è il caso degli indirizzi IPv6, discusso in precedenza. Windows usa Teredo tunneling per supportare IPv6 per host che sono ancora nella rete Ipv4 e che non hanno un supporto IPv6 all'origine. Questo significa che puoi rischiare di esporre il tuo DNS al di fuori del network VPN. I seguenti passaggi devono essere portati a termine per prevenire questo rischio:

- Disabilita Teredo tunneling

- Disabilita l'ottimizzazione di Windows 10 tramite la disabilitazione delle risoluzioni smart-multi home nell'editor delle politiche di gruppo. Ricorda che Windows 10 home basic non ha un'opzione per modificare le politiche di gruppo.

Come identificare se si è esposti

Dopo aver parlato dei diversi rischi di esposizione del DNS e dell'IP, parliamo degli strumenti che permettono di identificare la vulnerabilità. Ci sono molti siti che possono controllare rapidamente se l'IP o il DNS sono esposti. Per la maggior parte di questi siti, la procedura da seguire è simile:

- Disconnetti il tuo VPN e accedi al sito del test. Scrivi il tuo IP pubblico e il tuo DNS da qualche parte.

- Connetti il tuo VPN e accedi nuovamente al sito. Non dovrebbero essere mostrati l'IP e il DNS che ti sei annotato. Se i numeri corrispondono a quelli scritti in precedenza, devi risolvere la falla usando uno dei metodi proposti in precedenza.

Puoi controllare il tuo IP con IP Leak Test.

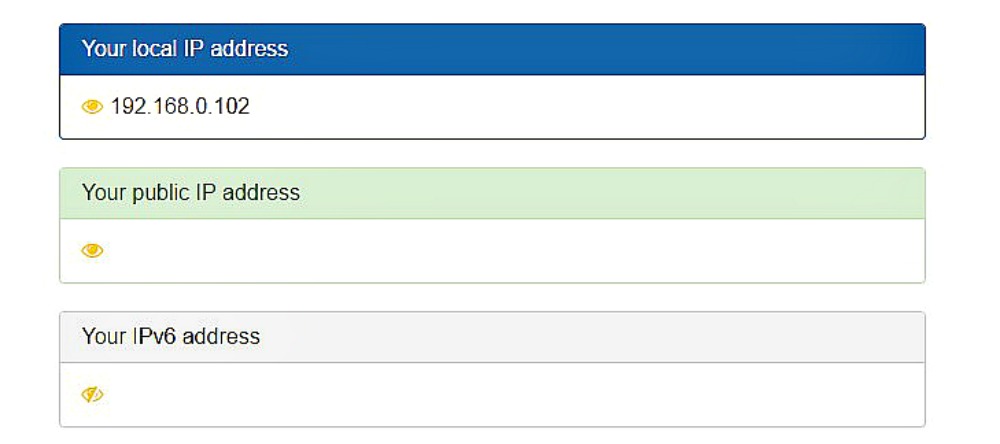

In basso troverai lo screenshot di vpnmentor.com in una prova per l'esposizione WebRTC. Dato che non viene mostrato nulla nell'IP pubblico, il mio browser non è a rischio di esposizione WebRTC.

Ora che sai come proteggerti dall'esposizione di IP e DNS, puoi navigare in modo anonimo e sicuro.

Per prevenire le perdite VPN - usa una VPN testata

Abbiamo testato centinaia di VPN in termini di sicurezza, velocità e, naturalmente, perdite. Possiamo garantirti che le VPN elencate qui non avranno perdite e non ti metteranno in pericolo (ma se vuoi vedere la lista completa, clicca qui).

Inviaci un commento su come migliorare questo articolo. Il tuo feedback è importante!