Gli attacchi ransomware e come gestirli

Di questi tempi si parla molto di ransomware. È sorprendente che così poche persone sappiano cosa significa e cosa succede se ricevi un attacco.

Ecco una carrellata di misure che puoi adottare per proteggere te stesso e cosa fare nei casi peggiori.

Cos'è un ransomware?

Il ransomware è una categoria di malware usata per cercare di estorcere denaro dalle sue vittime tenendole in ostaggio. La maggior parte dei programmi sono pensati per insinuarsi silenziosamente nel tuo sistema e crittografare lentamente i tuoi file. Solo dopo aver terminato la crittografia, ti presentano la richiesta fatale: paga o perdi i tuoi file per sempre.

Nessun sistema di sicurezza è infallibile. Il malware parte in vantaggio nel gioco. Ecco alcuni consigli che possono esserti utili nel caso venissi attaccato:

Step 1: Riduci il danno

In primo luogo, isola il sistema interessato, soprattutto se è collegato alla rete, in modo da evitare che anche altri sistemi vengano infettati.

Se sei un amministratore IT e i tuoi server sono infetti, disconnetti tutti i cavi Ethernet.

Non cercare di eseguire il backup copiando i file su un disco esterno. Potresti pensare che sia una buona idea salvare i file non ancora crittografati, ma questo potrebbe diffondere il malware. Quando si inserisce un disco o una USB sul computer infetto, il malware può insinuarsi anche nell'unità appena inserita.

Quando quel disco o USB viene inserito in un altro computer, il malware potrebbe infettare anche quel sistema. O peggio, potresti finire per infettare di nuovo il tuo sistema dopo aver fatto tutti gli sforzi per pulirlo. Perciò è meglio mettere in quarantena il computer interessato.

Step 2: Identifica il tipo di ransomware

Esistono vari tipi di ransomware, alcuni dei quali più pericolosi e difficili da affrontare rispetto ad altri. Puoi usare diverse strategie per sbarazzartene a seconda della tipologia e delle caratteristiche dell'attacco. Le tipologie più comuni rientrano in queste categorie:

- Scareware / Fake antivirus (Antivirus fasullo)

Lo scareware, noto anche come fake antivirus, è una categoria di malware che induce gli utenti a credere che ci sia qualche minaccia nel loro sistema.

E che pertanto è necessario comprare qualche altro software per pulirlo. Naturalmente, non c'è nessun problema nel computer e, il più delle volte, ciò induce ad acquistare dei software che causeranno una reale infezione.

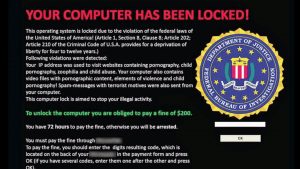

Nella maggior parte dei casi, si manifesta come un messaggio popup che annuncia problemi come la presenza di un virus, il rallentamento del sistema o problemi di registro da risolvere con un testo a caratteri cubitali in grassetto nel mezzo dello schermo. Può anche contenere link che indirizzano l'utente al sito web del malware anche dopo che il popup è stato chiuso. Ecco l'immagine di uno di questi:

Lo scareware è probabilmente il più facile da gestire tra tutti i malware. Basta chiudere la scheda del browser e il popup scomparirà. Se si ricevono schermate a comparsa nel sistema operativo, potrebbe essere necessario identificare il file eseguibile colpevole utilizzando Task Manager o un explorer avanzato. Una volta individuato, è sufficiente eliminarlo o disinstallarlo. Se hai ancora problemi, esegui la scansione con un programma antivirus o un antimalware. - Blocco schermo ransomware

Questa categoria di ransomware non ti consente di avviare il tuo computer finché non paghi un riscatto. Nella maggior parte dei casi, viene visualizzata una finestra a schermo intero con un avviso. Potrebbe essere presente un messaggio in cui si afferma che la finestra è gestita dall'FBI per combattere il download illegale di contenuti online. In altri casi, viene impostata come sfondo un'immagine pornografica che non può essere modificata. Questo fa leva sulla vergogna della vittima per indurla a pagare dei soldi. Programmi più avanzati tracciano le attività degli utenti per alcuni giorni e visualizzano un avviso personalizzato rendendolo più credibile e intimidatorio. Ecco un esempio:

Se sei infetto da uno di questi, in primo luogo prova a identificare il file eseguibile che lo ha causato. Nella maggior parte dei casi, premendo semplicemente CTRL + ALT + CANC si arriva al Task Manager e il programma può essere chiuso.

Anche dopo aver eliminato il file eseguibile, è consigliabile eseguire una scansione antivirus completa per rimuovere eventuali tracce rimanenti. Se queste soluzioni non funzionano, potrebbe essere necessario ripristinare o riavviare Windows per riportarlo allo stato in cui il malware non era presente o era inattivo. - Ransomware che crittografano i file

L'ultima categoria, e la più pericolosa, è costituita da quei programmi che crittografano tutti i tuoi file e li rendono inutilizzabili a meno che tu non paghi un riscatto ai ricattatori. In genere, entrano nel sistema della vittima e iniziano silenziosamente a crittografare tutti i file rendendoli completamente inutilizzabili.

Infine, richiederanno un pagamento per decrittografarli. Al giorno d'oggi, le criptovalute come bitcoin e l'anonimato che forniscono sono un ottimo modo, per gli aggressori, per ottenere il pagamento. Questa è l'immagine che si è presentata agli utenti attaccati da Wannacry:

Potrebbe anche essere utile capire esattamente come funziona la crittografia. Ciò potrebbe aiutarti a ottenere indizi su come poter decifrare i tuoi file.

La maggior parte dei programmi utilizza una combinazione di crittografia simmetrica e asimmetrica quando vengono eseguiti (per ulteriori informazioni sui tipi di crittografia, clicca qui). La crittografia simmetrica è utile perché consente all'utente malintenzionato di crittografare i file più rapidamente rispetto a quella asimmetrica. La crittografia asimmetrica, tuttavia, permette agli hacker di memorizzare e proteggere una propria chiave privata. Altrimenti, avrebbero bisogno di mantenere e proteggere le chiavi simmetriche di tutte le vittime.

I server di comando e controllo (C&C) sono generalmente utilizzati per la comunicazione del programma. Ecco come il ransomware di crittografia dei file utilizza sia la crittografia simmetrica che asimmetrica per eseguire un attacco:

- Una chiave privata-pubblica viene generata da parte dell'aggressore utilizzando uno dei numerosi algoritmi di crittografia asimmetrica disponibili come RSA-256.

- Le chiavi private sono protette dall'aggressore mentre quelle pubbliche sono incorporate nel programma ransomware.

- Un nuovo sistema vittima viene infettato dal ransomware. Questo invia le informazioni insieme all'ID di sistema univoco o all'ID vittima al server C&C.

- Utilizzando uno degli algoritmi di crittografia simmetrica (ad es. AES), il server genera e invia la chiave simmetrica specificamente per il sistema di quella vittima. La chiave simmetrica viene quindi crittografata utilizzando quella privata.

- Il programma ransomware utilizza la chiave pubblica incorporata per decodificare quella simmetrica, quindi avvia la crittografia di tutti i file.

Ora che sai come funziona esattamente il ransomware, esaminiamo le tue possibilità di azione quando il tuo sistema è infetto

Step 3: Definisci la strategia

Qui sopra, abbiamo discusso i metodi per rimuovere le prime due categorie di ransomware in modo piuttosto semplice.

I programmi di crittografia dei file sono più difficili da combattere. In primo luogo, dovrai identificare il tipo di malware con cui hai a che fare. Le informazioni potrebbero essere scarse per i programmi più recenti, poiché ne vengono scritti di nuovi ogni giorno. Ma nella maggior parte dei casi, dovresti essere in grado di identificarli con una piccola ricerca.

Prova a scattare screenshot della richiesta di riscatto e successivamente cerca immagini simili per identificare il tipo esatto di ransomware. Puoi anche cercare le frasi usate nel testo del messaggio.

Decidi se vuoi pagare il riscatto o meno. Sebbene non sia consigliabile pagare gli hacker poiché li incoraggia a continuare a sceglierti come bersaglio, a volte i tuoi dati sono troppo sensibili o importanti da perdere. Usa il tuo giudizio e non pagare se non è assolutamente necessario.

Nella peggiore delle ipotesi, ovviamente, dovresti tener conto del fatto che non vi è alcuna garanzia che i tuoi dati verranno restituiti anche dopo il pagamento.

Step 4: Agisci

Se riesci a identificare i dettagli del ransomware che ha infettato il computer, cerca i modi per rimuoverlo con una ricerca sul web. Il codice malware è sempre inefficiente. Lo sviluppatore potrebbe aver dimenticato di cancellare la chiave di crittografia dal programma che la recupera e decrittografa i file.

Se il ransomware è abbastanza noto e ci sono alcune lacune, dovresti essere in grado di trovare tutorial e guide online per rimuoverlo su siti come nomoreransom.org.

Poiché molti programmi ransomware cancellano semplicemente i file originali dopo aver crittografato la loro copia, potrebbe essere possibile recuperarli utilizzando un software di recupero dati. Quando elimini un file, non viene effettivamente eliminato fisicamente dal disco a meno che non venga sovrascritto da un nuovo file. Dovrebbe, quindi, essere possibile recuperare dati importanti usando un software gratuito di recupero.

Se nessuno di questi metodi ha successo, dovrai prendere una decisione. Paga il riscatto o perdi i tuoi dati. Anche se paghi, ovviamente, non è garantito che riavrai i tuoi dati. È una situazione in cui sei costretto a fare completo affidamento sulla buona fede degli hacker.

Puoi anche provare a negoziare con gli aggressori usando l'indirizzo email fornito nella nota di riscatto. Ti sorprenderebbe sapere quanto spesso funzioni.

Se decidi di non pagare il riscatto, il passo successivo è quello di pulire il tuo PC ma perderai i tuoi dati per sempre. Se disponi di un backup su un disco esterno, NON collegarlo al PC prima di averlo formattato completamente.

Il modo migliore per pulire il ransomware è quello di formattare il tuo sistema operativo. Se non vuoi fare un passo così drastico, assicurati che il ransomware non infetti il settore di avvio. Su Internet troverai informazioni per evitarlo.

Successivamente, aggiorna il tuo antivirus e fai una scansione completa del sistema. È anche una buona idea combinare l'antivirus con un programma anti-malware per una protezione completa. Questo dovrebbe rimuovere il ransomware per sempre.

Step 5: Debriefing

Ora che ti sei sbarazzato del tuo ransomware, è ora di capire perché sei stato attaccato. Come disse una volta un saggio: "prevenire è meglio che curare" e questo vale per la sicurezza online più di ogni altra cosa. La difesa rispecchia la forza del suo utente e, con le protezioni appropriate, è possibile rendere un attacco difficile per qualsiasi malware.

Sii vigile e tieni a mente questi punti:

- Mantieni sempre aggiornato il tuo antivirus

- Controlla sempre l'URL del sito web che stai visitando.

- Non eseguire programmi non attendibili sul tuo sistema. Cose come crack, pubblicazioni periodiche, patch, ecc. sono le fonti più comuni di malware.

- Non consentire ai siti non attendibili di eseguire contenuti nel browser.

- Mantieni aggiornato il tuo sistema operativo. Il malware, incluso il ransomware, viene spesso diffuso attraverso vulnerabilità nella sicurezza dei sistemi operativi precedenti. Un hacker, ad esempio, può sfruttare un bug nel software RDP di Windows per accedere al sistema collegato pubblicamente a Internet ed eseguire il malware.

Inviaci un commento su come migliorare questo articolo. Il tuo feedback è importante!